剑眉大侠:批量入侵网站拿webshell挂广告引流!

每个网站都是有流量的,除非你的网站从来不做推广,比如猫客工作室mkgzs.com博客,每天都有一千几百人访问,如果谁把我这个博客的webshell(网站权限)拿下,那就可以控制我的这个博客,比如任意修改我博客的一些东西,甚至是可以提权拿下服务器。

首先,你要思考清楚一点:你需要什么流量?比如你做网赚项目培训的,那肯定就是需要网赚流量;比如你是做女性相关产品的,那肯定就是需要女性流量;相反,如果你是做男性相关产品的,那肯定就是需要男性流量。然后,根据你需要的流量类型,通过行业搜索找到大量的精准网站,比如我们猫客CPS是做护肤祛痘产品的,我需要女性流量,那我可以在百度上搜索:女人、母婴、祛痘、护肤等等相关的关键词,来找到大量的精准网站。

你可以试想一下,如果点开这些网站显示的是你的广告信息,会不会很刺激?那就意味着,如果这个网站流量很大,比如一天十几万的访问量,那你的微信瞬间就能被加爆…

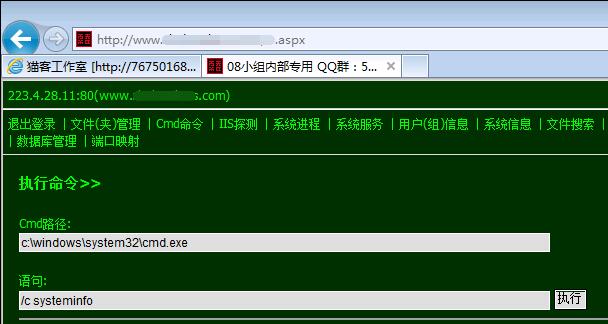

如何入侵一个网站?下面进入实战:

01、目标站的脚本语言识别

最简单的方法,在域名后面分别加个/index.asp /index.aspx /index.php /index.jsp 大部分网站根目录都会放个index首页文件,这是最快速最简单的方式。还可以用爱站网、站长工具的综合查询,一般都会给出网站的脚本语言。也可以用一些发包工具或探测,比如我们平时用的burp发包时就会返回。当然了,网站的robots.txt robot.txt site.xml 这些文件也很可能会暴露有网站的语言,在网站任意界面直接查看源码,搜索asp或aspx或php或jsp,如果看到前面跟的是网站的域名,那就是网站支持的语言。

此外,扫目录或者用爬行工具也行,如果是php的网站,网上有下载《php秒知程序》,在以上不能用的情况下可以判断出来。总之,网站语言是最好判断的!

02、目标站使用的数据库

如果语言为asp,基本就是access数据库,php基本都是mysql,aspx可能是mssql或mysql很少是access极少会是oracle,jsp的站oracle居多。其实也很简单,你扫一下端口就知道是什么数据库了,1433对应的是mssql数据库,而3306对应的是mysql数据库。

如果端口被更改,可以逐一用xx.xx.xx.xxI:端口访问尝试,如果是数据库端口,会返回对应的无法连接数据库的英文 。不是数据库,服务器会一直载入或者找不到界面。

03、目标网站的操作系统

用爱站网或是发包都可以返回,如何区别是windows还是linux?在网站任意文件链接修改任意字符为大写,返回正常为windows,返回错误为linux,这就是特性。根据搭建平台判断目标操作系统,比如是IIS6.0 一般就是win2003 IIS7.0 7.5 大部分是win2008 IIS8.0 8.5 一般就是win2012,原理大家都懂的。

如何探测服务器真实IP?我一般就直接在爱站这些网站查,多用几个查询网站对比一下IP。查询的时候,如果看到有带有子域名,并且站不多,基本上就是真实IP。也可以用seay大法师的神器,子域名挖掘工具,很容易可以看出来。还有一个超级简单的方法,直接本地ping网站,但是不要加www. 一般情况真实IP居多。还有一种情况,很多主站虽然使用了CDN,但是分站、子域名一般不会使用,所以这个也可以探测到真实的IP。

04、获取网站注册人的信息

比如一个网站你一定要搞,旁注和C端没办法利用的时候,那就用注册人的邮箱查询他的其他网站,收集密码,然后再搞目标站,爆破之类的就很好搞了。爱站网和站长工具之类的可以查询到注册人的信息,邮箱啊 、姓名啊、联系方式啊。然后我们收集起来,社工库查一下密码,然后用工具生成字典,爆破他的网站,几率就会很大。

还有一点,一般的网站也会有暴露,比如很多网站在版权那边,联系方式那边都会写有,通过这里就能很好的搞到一些有价值的敏感信息。

其实聊到入侵网站,很多人第一反应就是想到最出名的“注入漏洞”,但是我剑眉大侠以多年的入侵经验奉劝各位一句:先不要想着找注入,XSS攻击什么的,先观察一下网站的大概结构是什么CMS?这点很重要,知道是什么CMS,通过百度找相关漏洞再入侵就容易多了。

05、浅谈CMS识别的几种方法

第一,可以看网站底部,如果未修改的话,一般都会有CMS的信息以及版本。第二,看robots.txt文件,确实很多robots都会有CMS的版权,一般在头部居多。第三,找到后台的话,后台大部分都会有CMS的信息。第四,可以通过网站链接来识别,很多时候链接中已经包含了CMS的信息,所以一定要仔细观察,扫目录也可以。第五,这个方法就简单了,直接用大名鼎鼎的bugscan团队开发的在线CMS识别平台,非常给力!

对了,这个在线CMS识别平台不是万能的,新手们千万不要看了这个平台就忘记上面看的方法了,切记没有捷径的啊!如果你够认真的话,大部分的站都能判断出是什么CMS,判断出CMS之后,直接在百度找这个CMS的通杀漏洞,按照教程一步一步入侵网站拿下webshell挂上你的广告引流就行了。比如猫客工作室mkgzs.com用的是wordpress程序,百度一下WordPress程序漏洞,就可以找到每个版本的入侵方法。

常见的网站程序(CMS)有很多,如ASP类:foosun(风讯)、kesion(科汛)、newasp(新云)、乔客、CreateLive(创力)、5uCMS、KingCMS、DvBBS(动网) 、BBSxp、[博客]zblog、[博客]pjblog等等;PHP类:DeDeCms(织梦)、ECMS(帝国)、PHPCMS、PHP168、HBcms(宏博)、SupeSite、CMSware(思维)、Joomla!、[BBS]Discuz!、[BBS]phpWind、[SNS]UCenterHome、[SNS]ThinkSNS、[商城]EcShop、[商城]ShopEx、[博客]WordPress、[维基]HDWiki、[微博]PHPsay、[DIGG]PBdigg等等…

这些网站程序都有漏洞,你可以百度一下这些CMS,各种版本的漏洞利用方法写得很清楚,稍微懂点基础的,都可以按照教程步骤一步一步利用漏洞入侵拿到网站权限(webshell)。对了,我的博客大家不用尝试了,因为我已经修复所有漏洞了,安全得很,想入侵我的博客没门。继续讲,如果识别不出CMS或者全部利用失败,怎么办?那就要常规入侵了…

06、网站文件探测

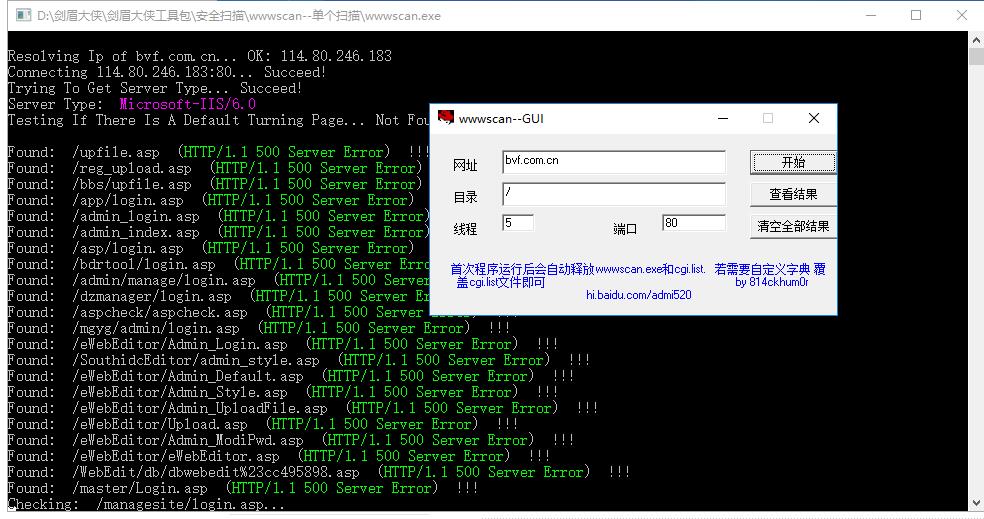

我们需要扫描网站的目录、文件,推荐大家用御剑,但是字典要用大字典。也可以放进AWVS或其他的漏洞扫描软件里面跑,比如wwwscan,这款软件我平时用得最多,一般是跟御剑搭配着用,字典强大,扫描速度快,非常好用!

我的入侵习惯首先是找后台,找到之后尝试弱口令,比如admin admin888之类的,没准运气爆发直接进入网站后台了呢?后台地址一般是在域名后面加admin manage manager login 等一些常用的,或者是用网站域名结合试试。

后台登录的时候注意一下提示框的内容,比如输入错误的账号密码有的网站(大部分)是提示“账号或密码不正确”,但是有的网站是提示密码不正确。那时候就可以确定我们输入的账号是正确的,因为账号验证通过。程序员在写提示的时候,是分别提示的。何为弱口令?比如账号admin就是弱口令,很多网站的账号都是这个,密码的话可以用网站的域名试一下,或是用注册人的邮箱试一下,总之一定要多尝试各种各样的弱口令去猜密码。

07、找注入漏洞

所有网站都是两种情况,1要么就是找不到,全部都是HTML静态(伪静态),2要么就是存在带参数的链接。1的解决方法就是动手找到伪静态的真实地址,但是说实话不好找,需要有一定的耐心去猜,只要有耐心一般都能找得出来的,时间问题而已。2的解决方法就是找注入点,注册点有2种类型:数字型(如http://xxx.com/show.asp?id=7)、字符型(http://xxx.com/show.asp?id=ade7)。

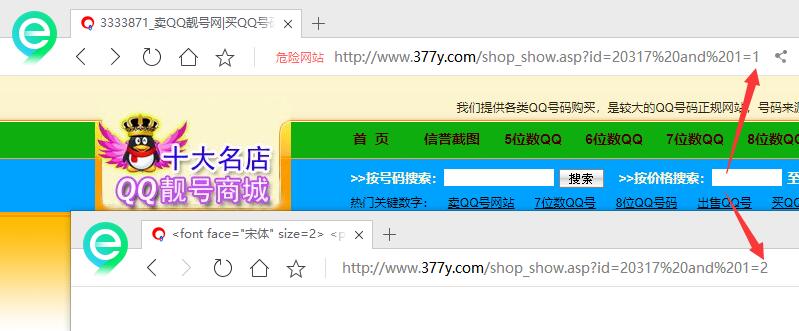

如何判断网站是否存在数字型注入漏洞?在带参数的链接中加’程序报错,加and 1=1返回正常页面,加and 1=2返回错误页面,就说明存在注入漏洞。

新型检测注入点的方法:在URL地址后面加上-1,若返回的页面和前面不同,是另一个正常的页面,则表示存在数字型注入漏洞;在URL地址后面加上-0,若返回的页面和之前的页面相同,然后加上-1,返回页面不相同,则也表示存在数字型注入漏洞。

如何判断网站是否存在字符型注入漏洞?在带参数的链接中加’程序报错,加’and ‘1’=’1返回正常页面,加’and ‘1’=’2返回错误页面,就说明存在字符型注入漏洞。

有注入的话先别忙着注入,放到工具里面看看权限,如果是access数据库。sa权限,可以用用工具直接写马进去getshell,根本不需要注入、找后台。如果是mssql,mysql,一般魔术引号(有点基础的人懂的,简单说一下就是字符转义),没开的话,可以利用工具写文件进去网站(高权限),也可以执行命令,明小子就可以,所以注入时候看看权限,一般权限可以读网站文件,浏览目录。

不能注入,如果提示非法注入或者过滤,可以丢进工具里试试cookie注入。不行的话,在试几个界面,因为每个界面的代码都不一样。很可能有的界面就没过滤完。如果存在那种防注入系统,提示您的注入信息已经被记录,IP:XX.XX.XX.XX 非法字符:and 1=1 操作时间:2019年1月27日 几点几分什么的。这个也可以通过这个防注入系统拿shell,因为他会记录我们的注入信息。那我们只需要写一句话木马进去,他也会记录,而且是脚本文件,这时候只要找到他的文件地址连接一句话木马就可以了。

08、找上传漏洞

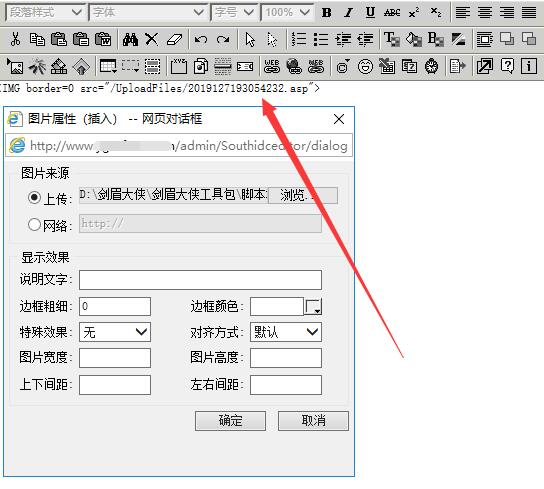

前面讲了扫目录,除了找后台尝试弱口令和找注入漏洞以外,没注入漏洞就找上传漏洞。一些能上传的页面,比如申请友链、会员头像、和一些敏感页面等等,注意查看验证方式是否能绕过,注意结合服务器的解析特性,比如典型的IIS6.0、阿帕奇等。

只要找到了有上传的地方,都可以尝试上传一下脚本木马,当然你要区分开脚本语言,比如ASP的站点就要上传ASP脚本木马,PHP的站点就要上传PHP的脚本木马,同理,ASPX的就上传ASPX的脚本木马,JSP的就上传JSP的脚本木马。有个小技巧,众所周知脚本木马大致分三种:一句话木马,小马和大马。不管前台还是后台,建议先上传小马,再用小马拉大马,这样拿webshell成功率比较高一点,因为小马体积比较小,限制也比较小。

何为脚本木马?何为webshell?两者什么关系?简单一点理解,脚本木马就是webshell,只要你把这个脚本木马成功上传到别人的服务器里,那么访问这个脚本木马的地址,比如这个脚本木马的路径是/w.aspx,那么访问http://www.xxx.com/w.aspx就是webshell的命令执行环境了,通过这个命令执行环境你可以篡改网站所有的文件。

危险性的上传漏洞分三类:一类是上传的地方无任何身份验证,而且可以直接上传脚本木马拿webshell;一类是只是注册一个账户就可以上传的,然后上传的地方也没有做好过滤;一类是管理员后台的认证上传的,当然有的上传可以直接上传脚本木马,有的经过一定的处理后才可以上传脚本木马,比如常见的解析漏洞或截断上传。

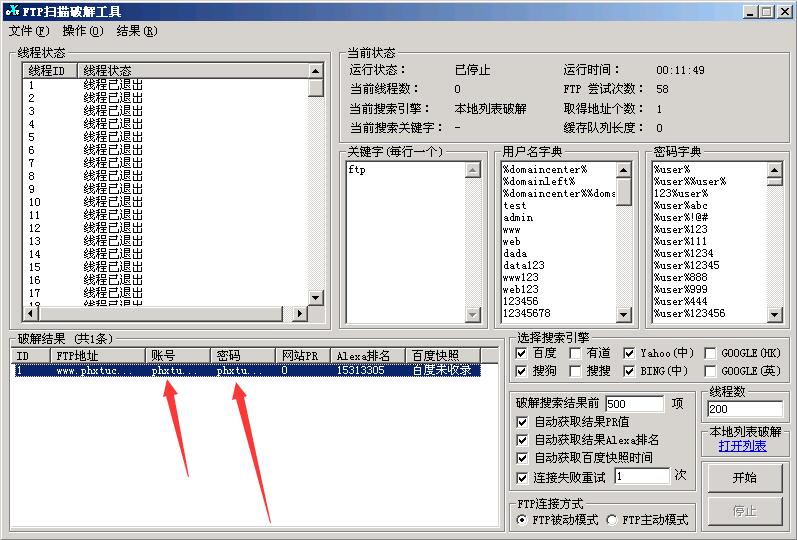

09、端口爆破

容易利用的端口只有四个:21端口——ftp 1433端口——mssql数据库 3306端口——mysql数据库 3389端口——远程端口。这四个端口我们都可以爆破它的账号密码,只要搞到了账号密码,每一个端口都可以拿下webshell。爆破最重要的就是工具和字典,有好的工具还不够,还要有给力的字典才行。比如拿爆破3306端口——mysql数据库举例,我们先用扫描软件找到目标网站的PHPmyadmin地址,然后利用工具爆破它的登录信息。

一般账号都是root,密码的话只要你字典给力,基本上狂扫一顿下来,都可以轻松爆破出来,时间问题而已。有了phpmyadmin登录权限(root是最高权限),进入phpmyadmin执行一段命令把一句话木马写入到数据库即可拿下webshell。

讲下FTP弱口令入侵,比如你想入侵的网站是phxtucsonshuttle.com,那你可以拿phxtucsonshuttle作为用户名,然后生成一系列的弱口令,比如phxtucsonshuttle123、phxtucsonshuttle123456、phxtucsonshuttle888、phxtucsonshuttle520、123456、888888、phxtucsonshuttle.com、phxtucsonshuttleftp等等,然后进行爆破。

10、旁注入侵+提权

我们在入侵一个网站的时候,如果这个站点没有任何可以利用的漏洞,那我们可以找一下跟这个网站同一个服务器下的其他网站,通过拿下其他网站的webshell进行提权,或是嗅探来搞目标网站。可能这样说新手们理解不了,打个形象的比喻,比如你和我一个楼,我家很安全,而你家呢,却漏洞百出,现在有个贼想入侵我家,他对我家做了监视(也就是扫描)发现没有什么可以利用的东西,那么这个贼发现你家和我家一个楼,你家很容易就进去了,他可以先进入你家,然后通过你家得到整个楼的钥匙(系统权限),这样就自然得到我的钥匙了,就可以进入我的家(网站)。

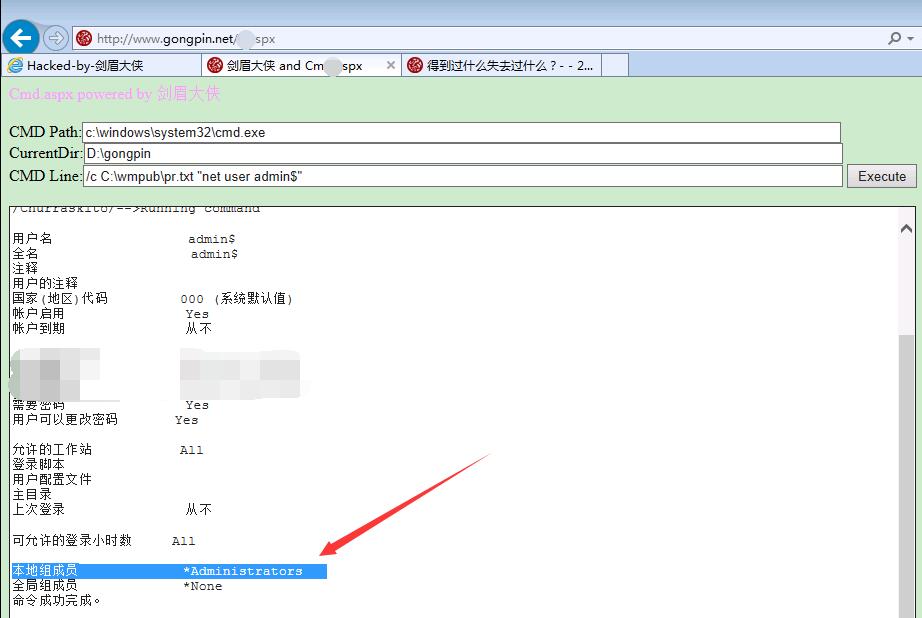

比如我拿下了贡品网的webshell,已经获得了网站的管理权限,但是我们先不着急挂广告引流,先来试试能不能提权拿下这台服务器?毕竟服务器才是最高的权限,webshell只是网站的管理权限,要玩就玩大一点,不要怂就是干~

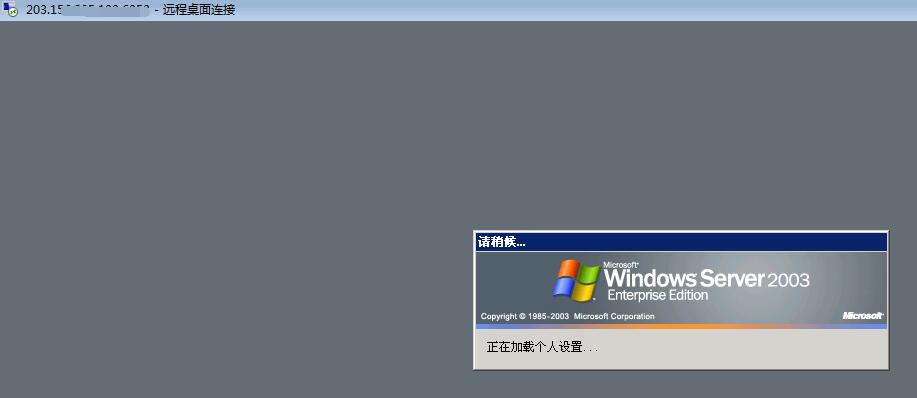

利用EXP提权,成功在服务器上增加了一个隐藏用户:admin$,并且已经把这个隐藏用户提升为管理员。然后我们远程桌面连接一下,运行mstsc,输入账号密码就可以成功登陆这个网站的服务器,接下来想干嘛就干嘛…

OK,网站服务器已经拿下,现在我们利用webshell篡改一下网站的首页内容,直接替换成我们的黑页,把这个网站的流量全部引到我们自己的网站上去,或是微信上。

一段话总结入侵思路:

首先网站环境要摸清楚,先踩点,cms要判断清楚。目录和漏洞扫起来,有上传就上传,没上传找注入,有注入就注入,没注入找后台,有后台尝试弱口令,字符登录看看是否报错,报错就post注入,不行就爆破,前面收集的注册人信息社工下密码,对爆破有帮助,再不行就扫端口,几个端口都可以爆破,不行就搞旁站吧,旁站搞不下就C段…

Comments are currently closed.